WordPress被黑客重定向?如何清理网站重定向恶意软件

来源: malcare 如果您的 WordPress 网站或管理仪表板被自动重定向到垃圾邮件网站,则您的网站可能已被黑客入侵并感染了重定向恶意软件。 那么,对于您网站上 的WordPress 被黑重定向恶意软件,您能做些什么呢...

来源: malcare 如果您的 WordPress 网站或管理仪表板被自动重定向到垃圾邮件网站,则您的网站可能已被黑客入侵并感染了重定向恶意软件。 那么,对于您网站上 的WordPress 被黑重定向恶意软件,您能做些什么呢...

i黑马发现,携程为了实现“携程在手、说走就走”,涉嫌储存用户信用卡支付信息(卡号和CVV2码等),终于在3月22日被乌云漏洞平台爆出有安全问题,可导致用户个人和银行卡信息等泄露。 3月22日下午18:18分,乌云漏洞平台发布消...

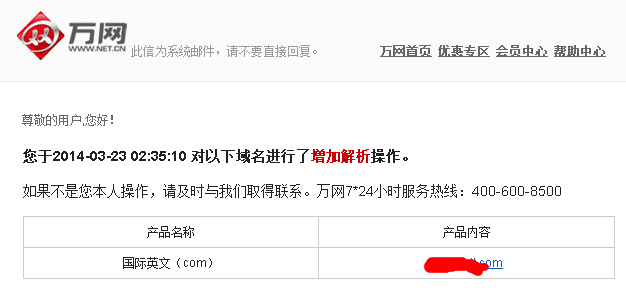

今天收到邮件,说是万网的一个域名增加了解析记录,日期为2:35,此时我还在梦周公,不可能搞这个。 登录万网后台查看,DNS解析仍由DNSPOD负责,在万网后台增加解析A记录解析是无效的,按道理如果DNS解析不由万网负责,DNS解析是打不开的...

一天正在发呆,QQ上的一个朋友向我求救:“我的网站被黑了,首页给换了,SOS!”。最近正好无事,索性就帮帮他吧。 收复失地 刚刚准备在浏览器上输入他网站的地址,结果却停了下来:如果入侵者在首页挂了马,我岂不是也要遭殃?所以我先用查看挂马的工...

真是太强了,又发现一个代码,在网页地址栏里输入javascript:document.body.contentEditable='true'; document.designMode='on'; void 0...